如何让你的服务器更安全可靠只要稍微调整ssh服务器

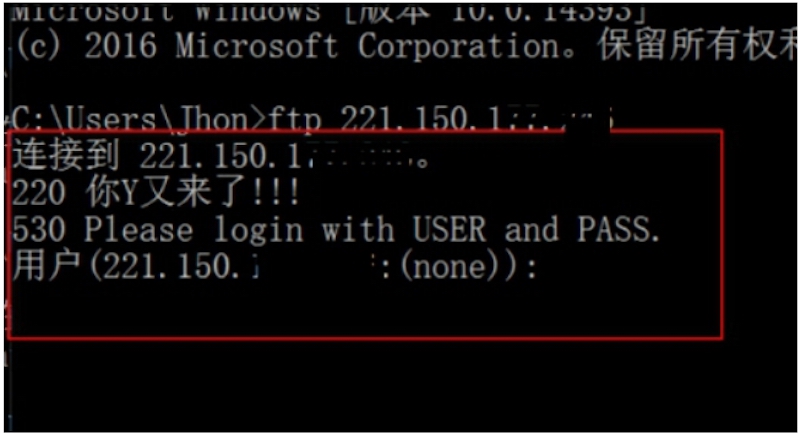

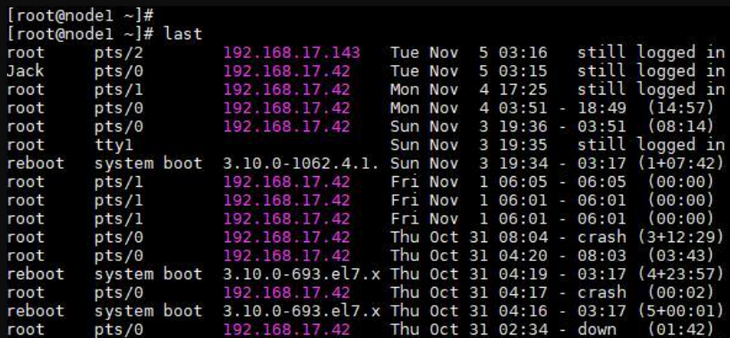

当我们使用Linux或Unix操作系统搭建服务器时,为了方便远程维护和管理,基本上都会开启sshd服务。 虽然宋承宪将在互联网上实施数据包加密技术,可以有效防止黑客通过网络窃听获取密码〓和秘密信息,但仍有大量入侵者通过密码或其他手段成功攻击SSH服务器并控制服务器。 如何让你的服务器更安全可靠 只要稍微调整一下ssh服务器的配置,就可以大大提高系统的安全性,降低网络入侵的风险,具体操作如下: 1.更改sshd服务器配置file ///SSH等服务器运维□外包,修改部分参数如下,提高安全性。 端口5555 系统默认端口为22,修改监听端口为其他值(最好是高口,1024以上的情况和其他常规服务,端口冲突),可以完善入侵测量系统,运行sshd守护进程。 192.168.0.1 已安装多个配置多个IP地址或在网卡服务器上。 设置sshd只监听指定的地址,从而降低sshd进入和入侵的可能性。 如果「不允许用户以root用户登录,黑客可以尝试破解root用户的密码,给系统带来风险。 不允许使用空口令系统作为不设防的城堡,任何安全措施都是一句空话。只允许个人用户通过SSH访问服务器,将访问限制在最小范围内。SSH类似于允许上面的用户。

它将通过 SSH 对服务器的访问限制为指定的用户组。 三个对受限访问服务器具有相同的效果。 2 严格禁止使用 1 版本,因为它有一个设计缺陷,容易被破解密码。 不会关闭所有非必要(或不安全)的授权方法,以避免会话劫持。 5sshd 服务中的每个连接都使用大块显存,这就是 SSH 拒绝服务攻击的原因。 对于一台服务器,除非有很多管理员同时管理该服务器,否则上面指定的连接Ψ 数就足够了。 注:以上参数设置仅为反例,用户在使用时应根据环境进行相应更改。 2、修改读写sshd服务器配置文件///SSH等权限,设置为对所⊙有非root用户只读访问,防止未授权用户更改sshd服务的安全设置。 chmod 644 //SSH 等/3. 设置TCP。 服务器默认接受所有请求的连接,这是非常危险的。 使用TCP可以防止或允许应用服务只对部分主机开放,增加了安全屏障系统。 这部分设置包括两个文件:hosts.allow 和 hosts.deny.add 这两个文件明确允许请求 /etc/hosts.allow.if 系统只允许 IP 地址为 192.168.0.15 和 10.0.0.11 主机使用 sshd 服务,添加如下内容: sshd:192.168.0.1510.0.0.11 需要添加禁止信息//hosts.deny.as等 不仅用户在hosts.allow列表中明确允许使用sshd,所有其他用户都可以严禁使用sshd服务,然后添加以下。 拒绝文件,直到找到匹配项。

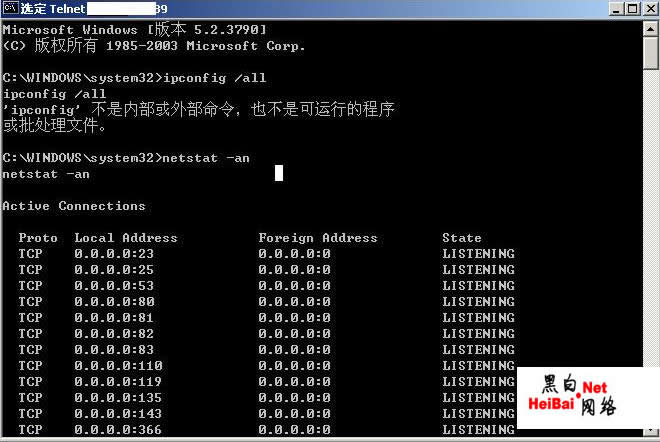

文件:sshd:all 注意:在为两个文件系统命令检查 hosts.allow 文件后,检查 hosts.deny 文件,直到找到匹配项。 文件,因此在 hosts.deny 中允许 hosts.allow 文件,直到找到匹配项。 用户使用网络资源,同时严禁使用网络资①源。 在这些情况下服务器运维外包,系统会优先使用 hosts.allow 配置来允许用户使用网络资源。 4、尽量关闭一些系统不需要的启动服务。 系统默认启动了很多与网络相关的服务,所以有很多端口可以被窃听()。 我们知道端口越开放,系统被入侵的可能性就越大。 因此,我们应该尽量关闭一些不需要的启动服务,这样就可以尽可能的关闭端口来提供系统安全。 通过这样的步骤,我们基本上可以在没有投资的情况下,在sshd服务设置中插入可能存在的漏洞。 只要我们花一点时间调整配置,就可以大大改善系统的安全环境。何乐而不为呢?

售前咨询专员

售前咨询专员